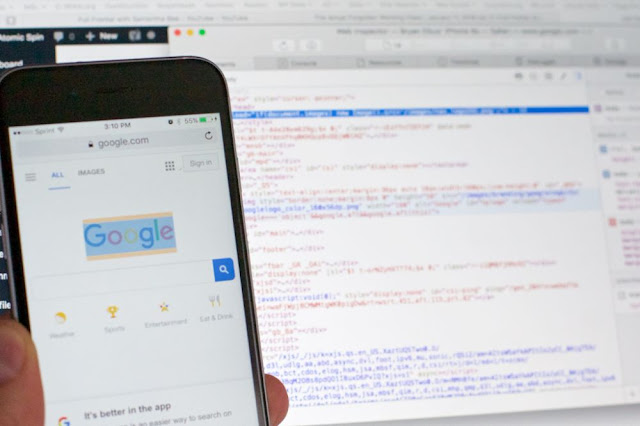

فعال کردن ابزار Inspect Element در مرورگر موبایل!

وندا نوژن برای طراحان وب و توسعهدهندگان فرانتاند سایت، ابزار اینسپکت الیمنت (Inspect Element) و کاربردهای روزمرهاش نیاز به معرفی ندارد. با این ابزار میتوان به سادگی به محتوای یک صفحه وب (اعم از کدهای html، css و جاوااسکریپت؛ کوکیها، سورسها و کنسول و غیره) دسترسی پیدا کرد. اما شاید برایتان سوال باشد که آیا میتوان غیر از دسکتاپ، بر روی موبایل و تبلت هم از این ابزار استفاده کرد؟ و اگر بله، چطور؟ فعال کردن اینسپکت الیمنت بر روی مرورگر کروم در موبایل اندرویدی خیلی ساده است و بیش از 30 ثانیه زمان هم نمیبرد. کافیست که ابتدا در مرورگر کروم، یک صفحه وب را -حالا هر چه میخواهد باشد- بوکمارک کنید؛ سپس به قسمت ویرایش بوکمارک آن صفحه بروید و در قسمت Name یک نام دلخواه (مثلا Inspect) انتخاب کنید و در قسمت URL، اسکریپت زیر را به جای لینک صفحه قرار بدهید: 1 2 3 4 5 6 7 8 (function () { var script = document.createElement('script'); script.src="//cdn.jsdelivr.net/npm/eruda" document.body(script); script. = function () { eruda.init() } })()...